Vulnerabilidad de la aplicación de Email en tiempo real

Aplicación para hackear el Email de otra persona

Para activar el hack, introduzca la dirección de Email que va a hackear:

Cree una cuenta de CrackMail para rastrear el Email de otra persona en uno de los servicios más populares. Los Emails son rastreados en tiempo real.

-

Seguimiento anónimo de los mensajes entrantes y salientes

-

Acceso a los borradores y a los Emails programados

-

Hackear el nombre de usuario y la contraseña para la autorización en el buzón

-

Seguimiento de las cuentas de una persona en servicios de terceros

-

Archivo de archivos y documentos adjuntos de cartas

-

Tomar el control de un buzón para controlar las cuentas

Tipos de datos disponibles

Herramientas de pirateo del buzón

La aplicación se aprovecha de una vulnerabilidad en el protocolo de recuperación de acceso a cuentas perdidas por número de teléfono para hackear el buzón de correo de otra persona: una potente base tecnológica permite a CrackMail interceptar los mensajes SMS que contienen un código de verificación. El software utiliza este código para determinar el nombre de usuario y la contraseña de autorización, entra en la cuenta de destino e instala en ella una herramienta de seguimiento.

-

Acceso al historial de correos y al seguimiento de nuevos correos

- Los usuarios obtienen acceso al paquete completo de datos de todos los correos electrónicos enviados o recibidos por el propietario del correo electrónico comprometido: el contenido del correo, la información sobre otros participantes en la correspondencia, las copias y las copias ocultas, la hora y el estado del envío. El software también guarda la clasificación del correo configurada en el buzón de destino (Alertas, Importante, Spam, etc.)

-

Seguimiento y almacenamiento de borradores y correos electrónicos eliminados

- La aplicación duplica la información en la interfaz de usuario sobre los correos electrónicos que, por una u otra razón, no fueron enviados por el usuario comprometido, o fueron movidos a la Papelera. Independientemente de las acciones del propietario de la cuenta, dichos correos electrónicos se almacenan en la base de datos de su cuenta y se guardan allí de forma permanente, lo que permite a CrackMail acceder a ellos.

-

Visualización de archivos y documentos enviados y recibidos

- Todos los archivos adjuntos a los Emails se duplican instantáneamente en una pestaña separada en el Panel de control. Los documentos, imágenes y vídeos pueden reproducirse directamente en la interfaz web de CrackMail, mientras que los demás archivos pueden descargarse en su dispositivo y abrirse con los programas instalados. Cuando se activa la sincronización, el software guardará automáticamente todos los archivos nuevos de los Emails en la memoria de los dispositivos autorizados.

-

Seguimiento de la ubicación

- El software transmite a la interfaz web los geodatos reales de todos los dispositivos móviles en los que está instalado el cliente de Email objetivo y se ha realizado la autorización al buzón comprometido. CrackMail guarda el historial de los movimientos de los dispositivos, que luego puede recuperarse y visualizarse como rutas en un mapa o una tabla que muestra las coordenadas de las geolocalizaciones en las que una persona permaneció más de 5 minutos.

-

Hackear y restablecer los datos de autorización

- Los usuarios tienen un control total sobre los datos de autorización de todas las cuentas asociadas a la cuenta comprometida, incluidos los nombres de usuario y las contraseñas del correo electrónico, la nube, las redes sociales y otros servicios del ecosistema objetivo. El software permite rastrear la contraseña actual y su historial, restablecer y modificar los datos de autorización, todo ello sin notificar al propietario de la cuenta.

-

Aplicación para hackear el Email corporativo

- La funcionalidad del software permite hackear el Email corporativo de otra persona en cualquier plataforma. La tecnología detecta el buzón de un administrador de la red corporativa, hackea su cuenta y, a continuación, duplica la correspondencia, los borradores y los correos electrónicos programados de todos los correos de la red en la interfaz de usuario.

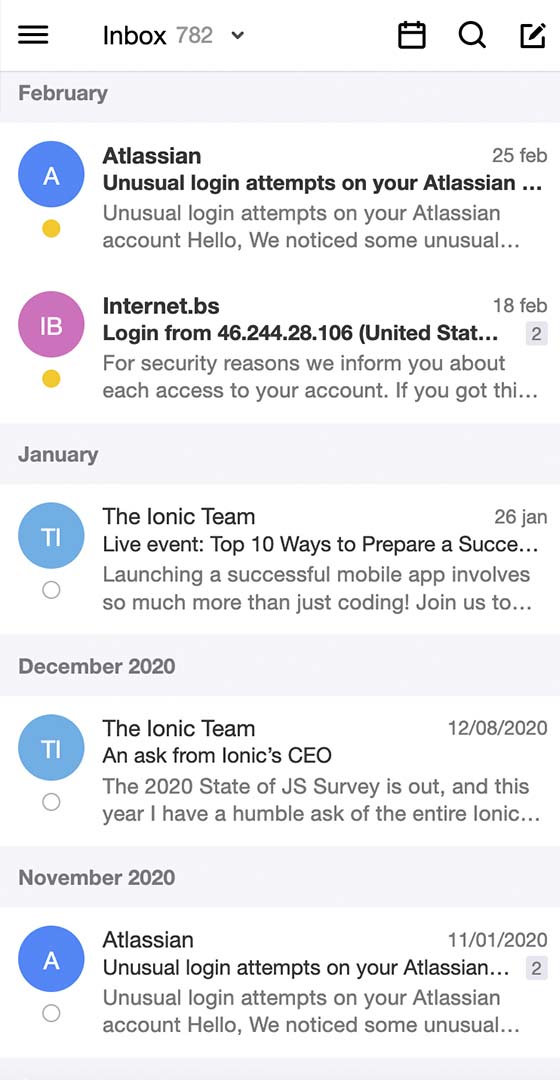

Hackeo de cuentas en varios servicios de Email

La funcionalidad de rastreo disponible depende de las especificidades de cada ecosistema disponible para la piratería y del nivel de seguridad de la cuenta de destino.

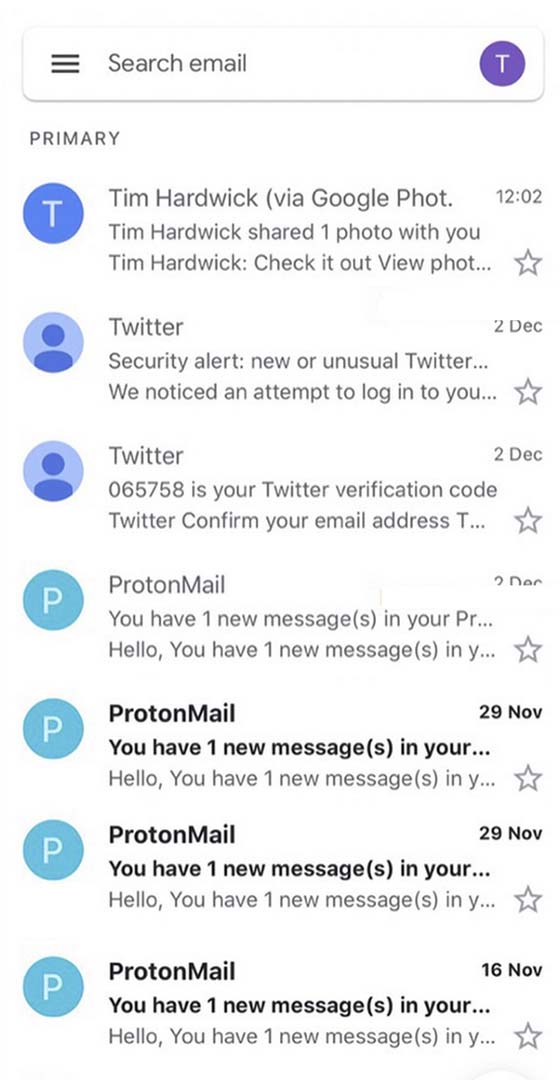

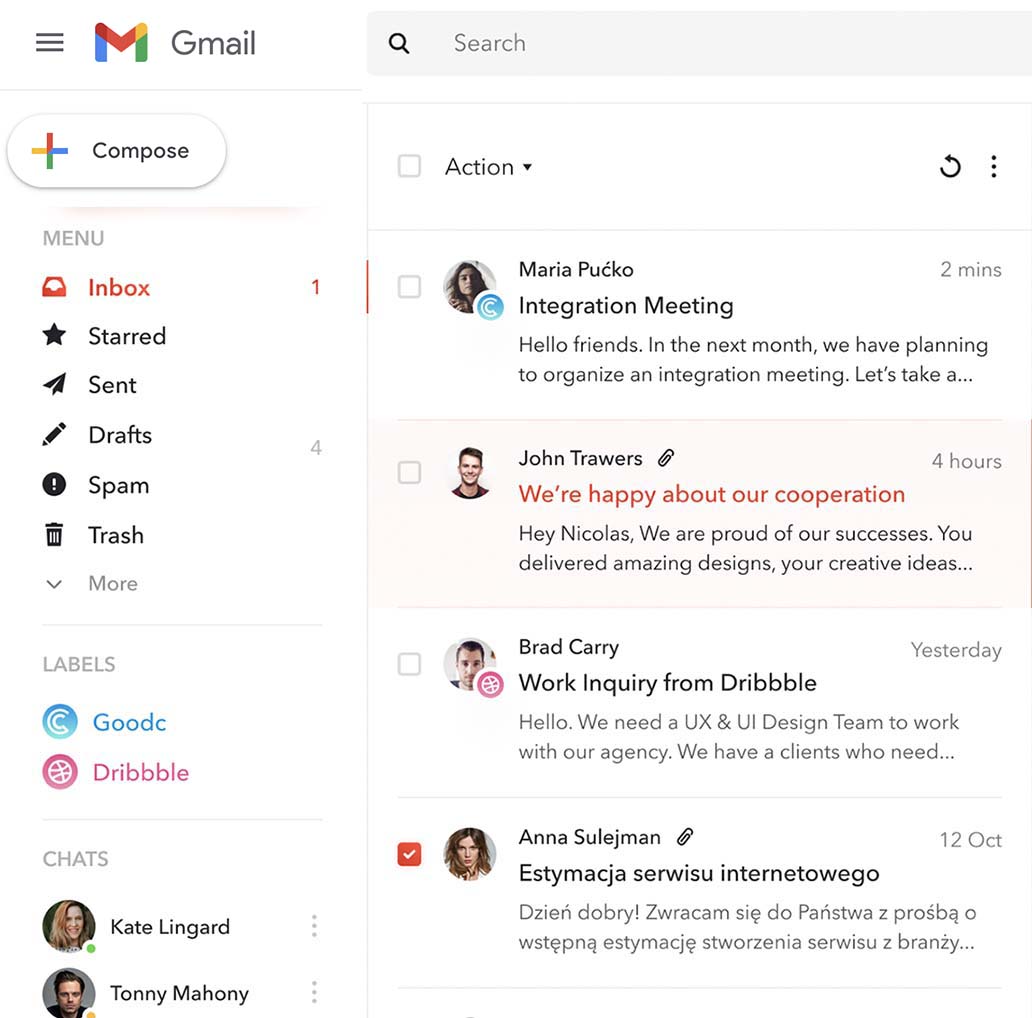

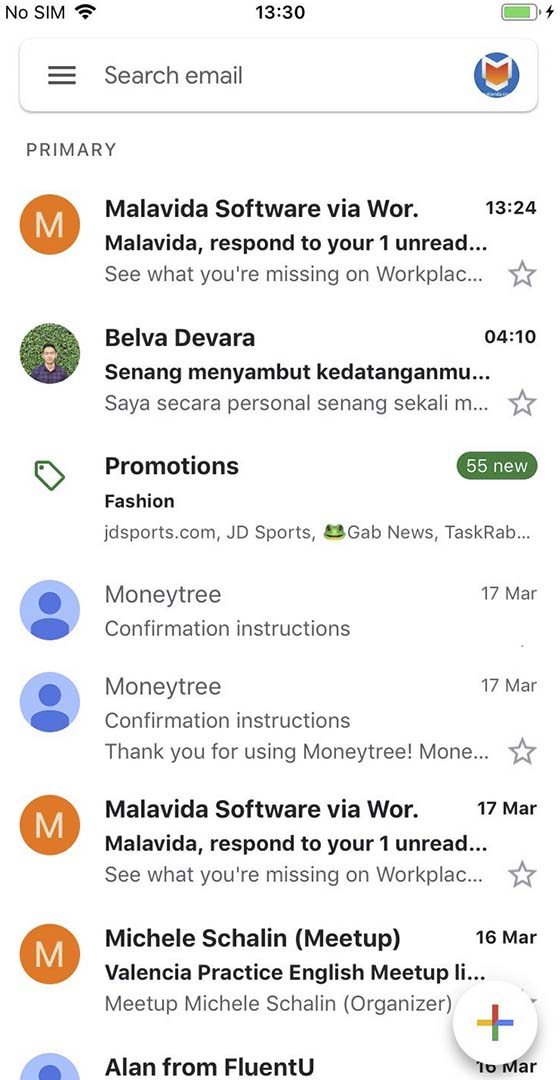

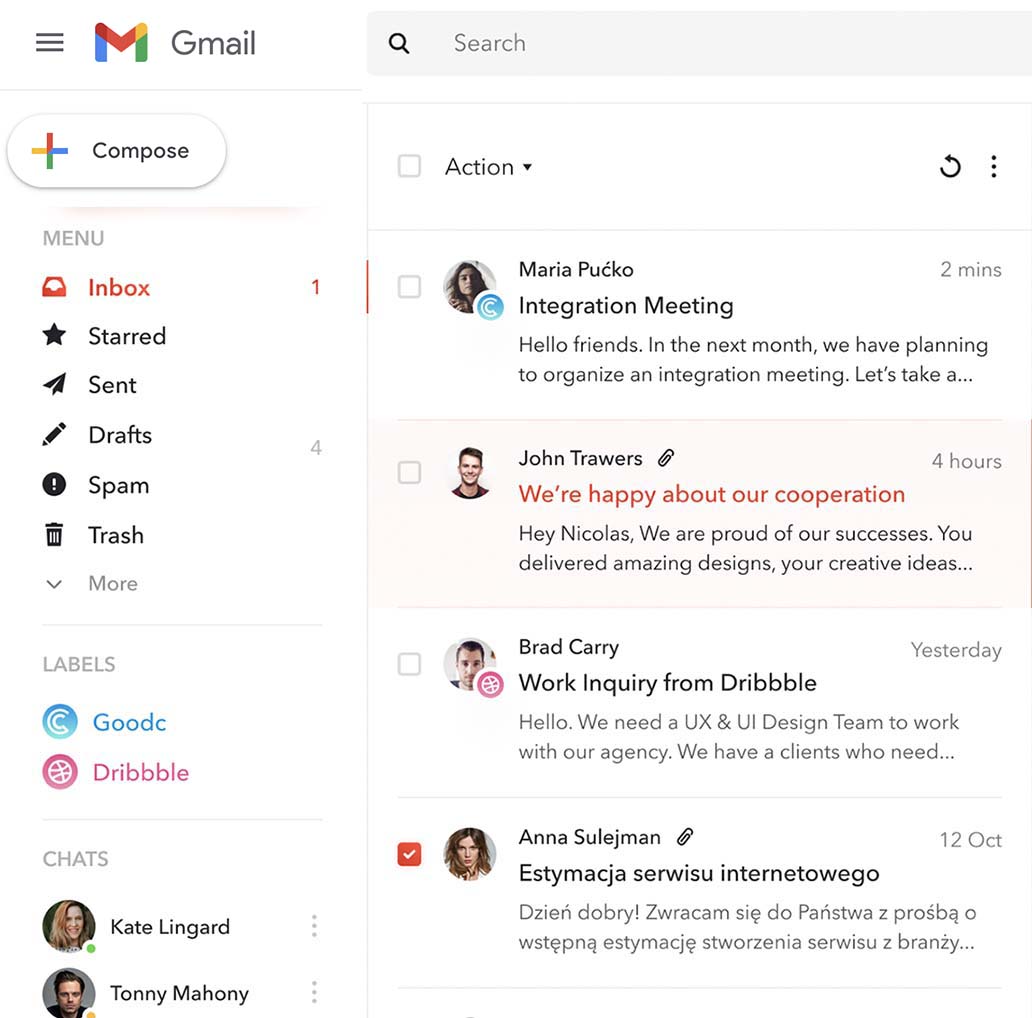

Gmail

Hackear un buzón de Gmail

Una vez completado el hackeo de la cuenta de Gmail, podrá rastrear las cuentas de YouTube y Google My Business de la persona, ver los documentos y archivos almacenados en Google Drive, determinar su ubicación actual y ver las geoetiquetas guardadas en Google Maps, y mucho más.

Gran programa. No requiere rooting ni ningún firmware personalizado. ¿Debemos esperar la posibilidad de leer SMS, en teoría, debe ser algoritmos similares? El mismo trabajo con el protocolo del operador.

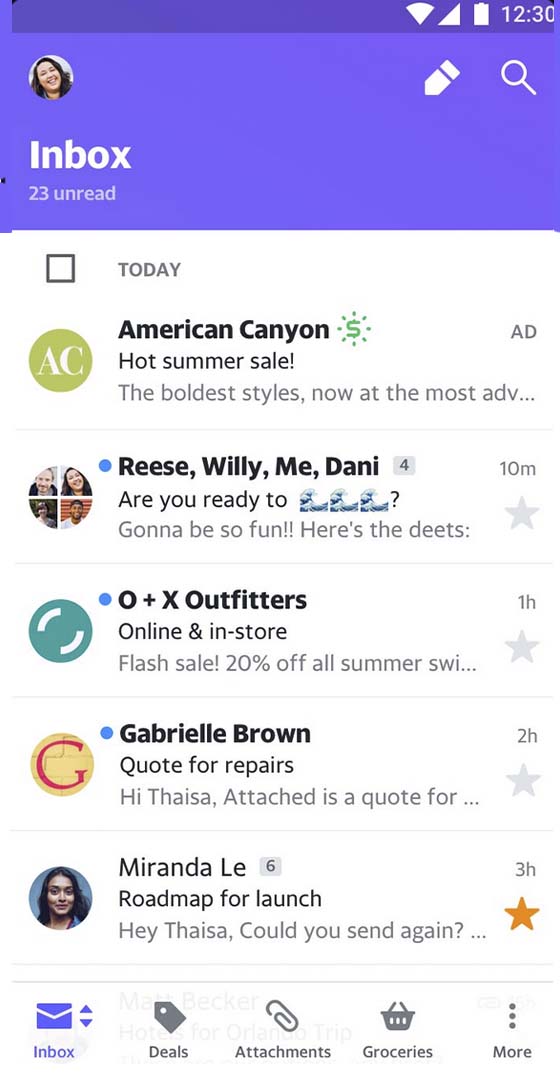

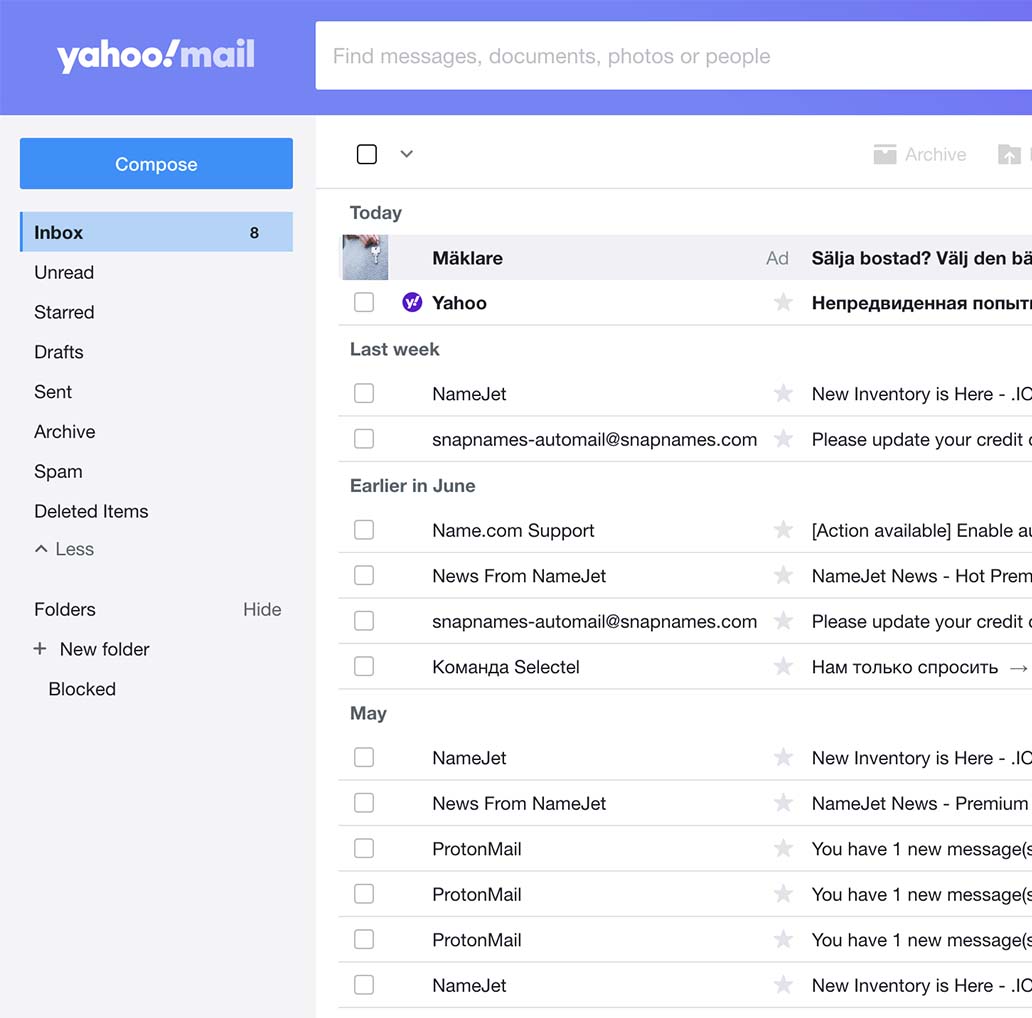

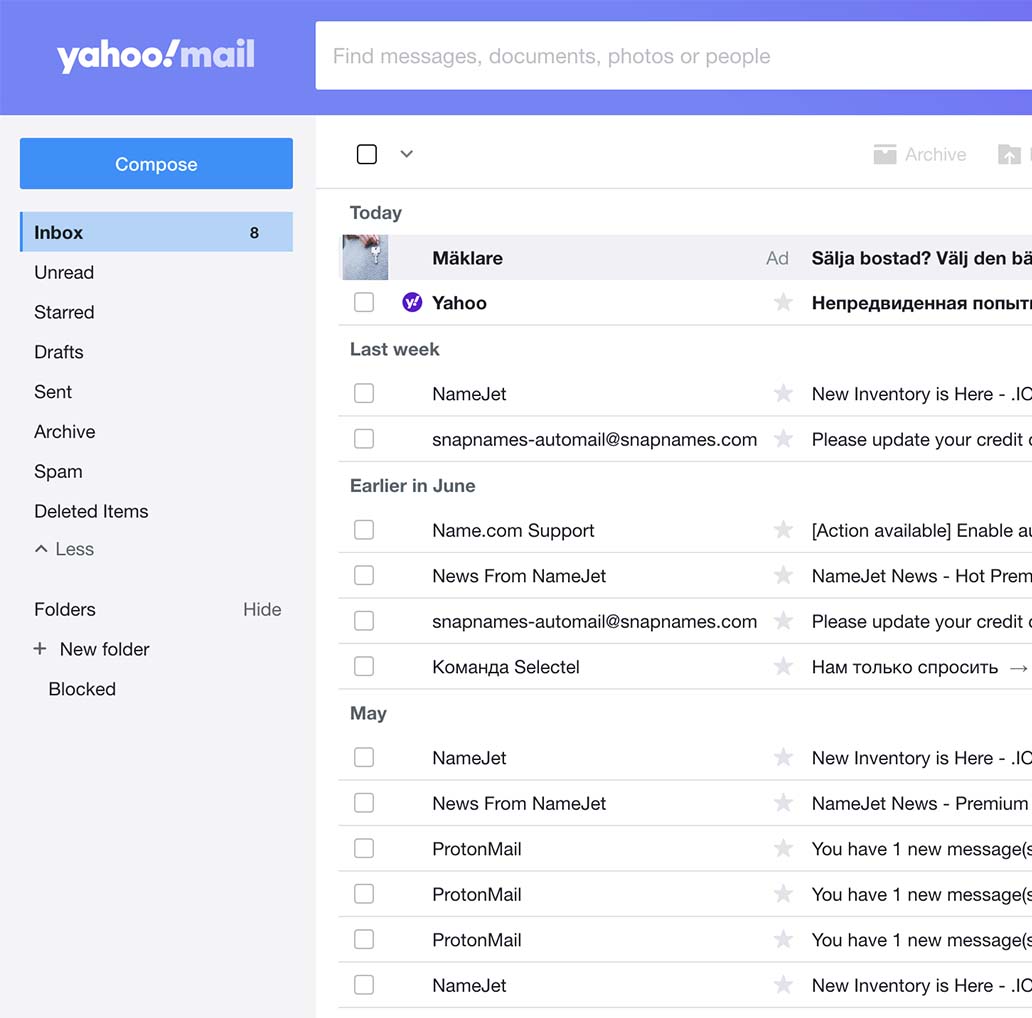

Yahoo

¡Aplicación para hackear el correo de Yahoo!

Hackear el correo de Yahoo es una solución eficaz para quienes desean rastrear el historial de la actividad humana en los motores de búsqueda de Yahoo y Bing. La interfaz web de Crack Mail muestra el historial completo de las solicitudes realizadas, la lista de contactos añadidos a la cuenta, las reservas y los billetes comprados a través del servicio Yahoo Travel.

La mayoría de los "crackers" sólo utilizan Crack.Email y venden sus servicios de hacker varias veces más caros, es algo conocido... Administradores, limítense a estos aferrados.

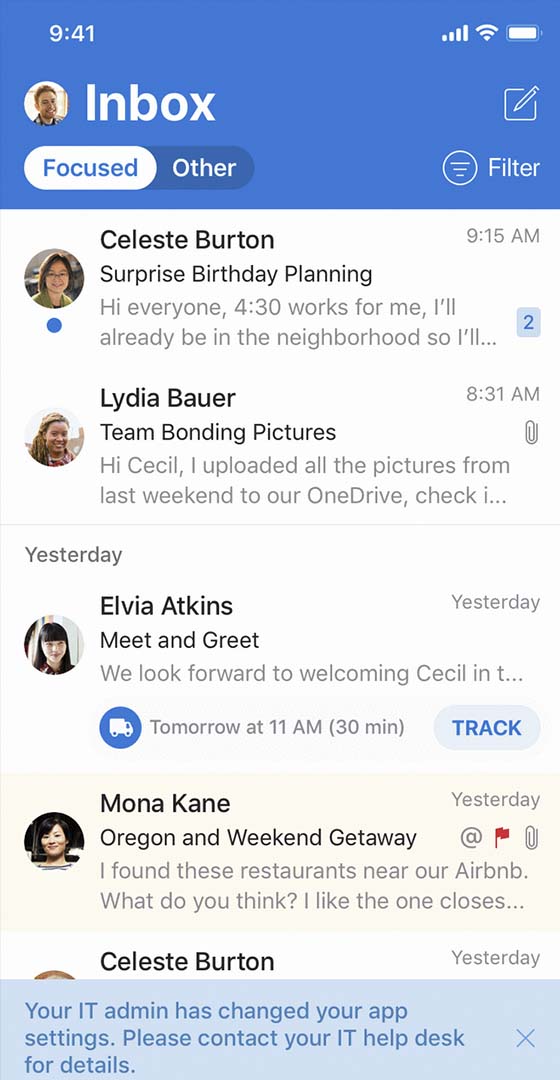

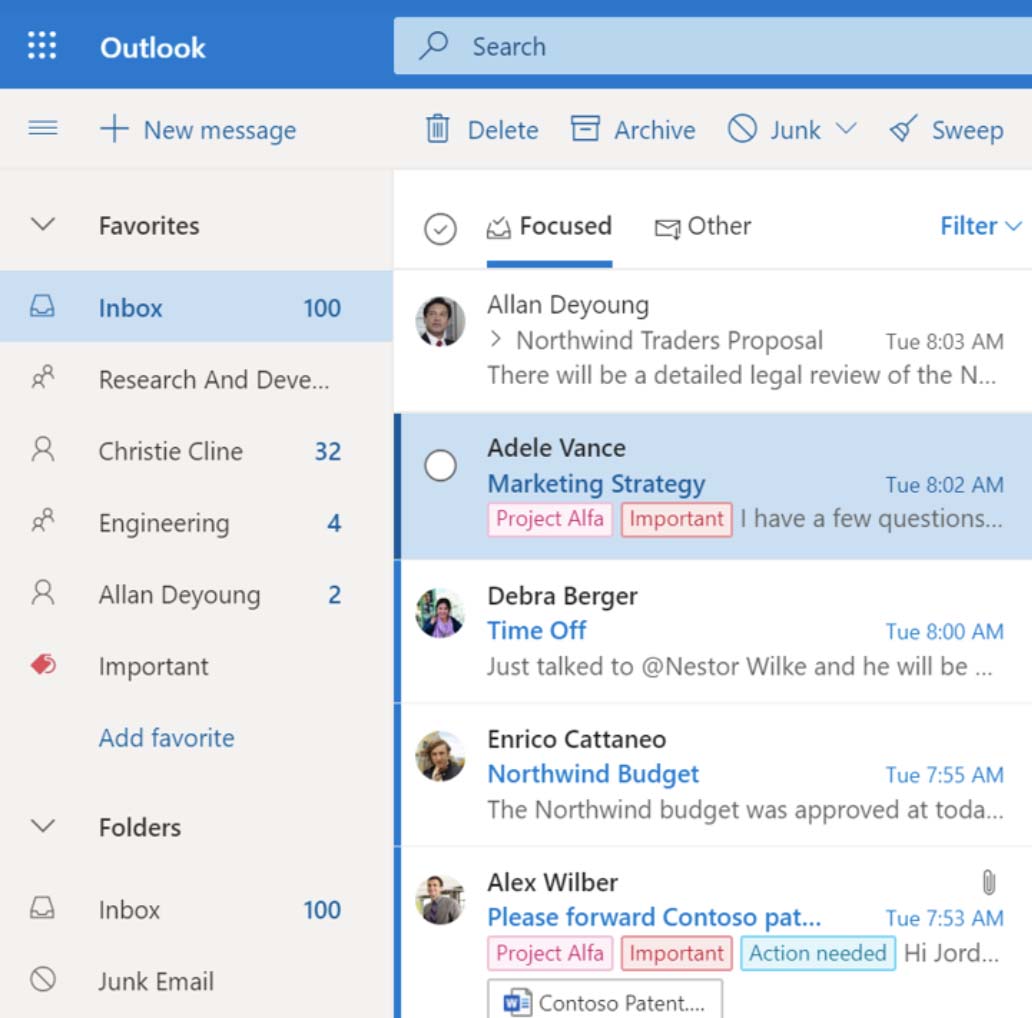

Outlook

Hackear la contraseña de Outlook

El buzón de Outlook forma parte de la cuenta de Microsoft que proporciona el enlace entre una amplia gama de servicios y aplicaciones: Skype. Microsoft Office, Xbox, etc. El hackeo del Email permite rastrear los datos personales, la actividad y las compras del usuario en cualquiera de estos servicios, gestionar los datos de autorización.

Mi empleado me decepcionó mucho. En la correspondencia, me confesó todo, pero después borró sus mensajes. La función de recuperación de mensajes borrados me ayudó mucho a resolver una situación de conflicto en la empresa

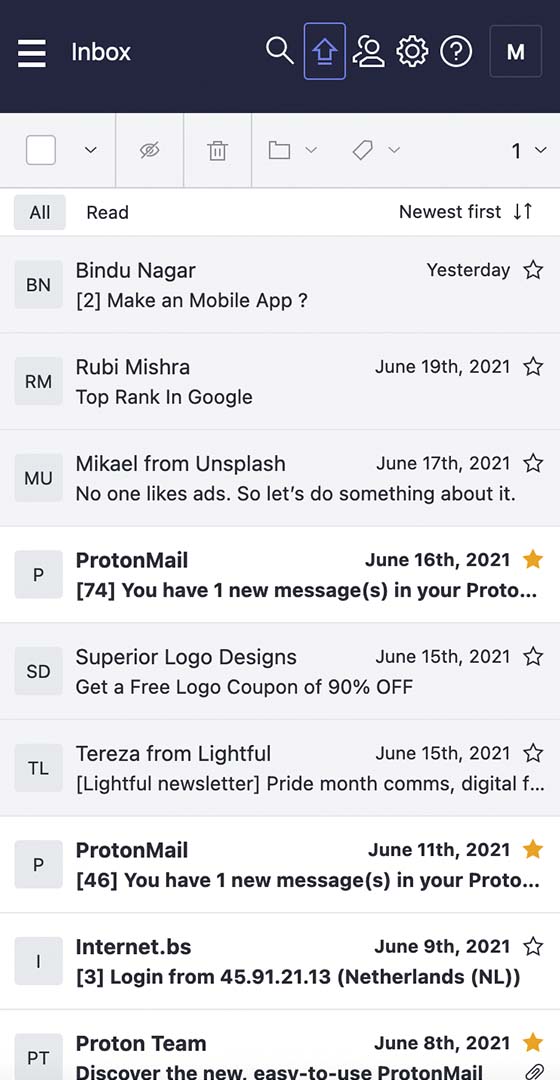

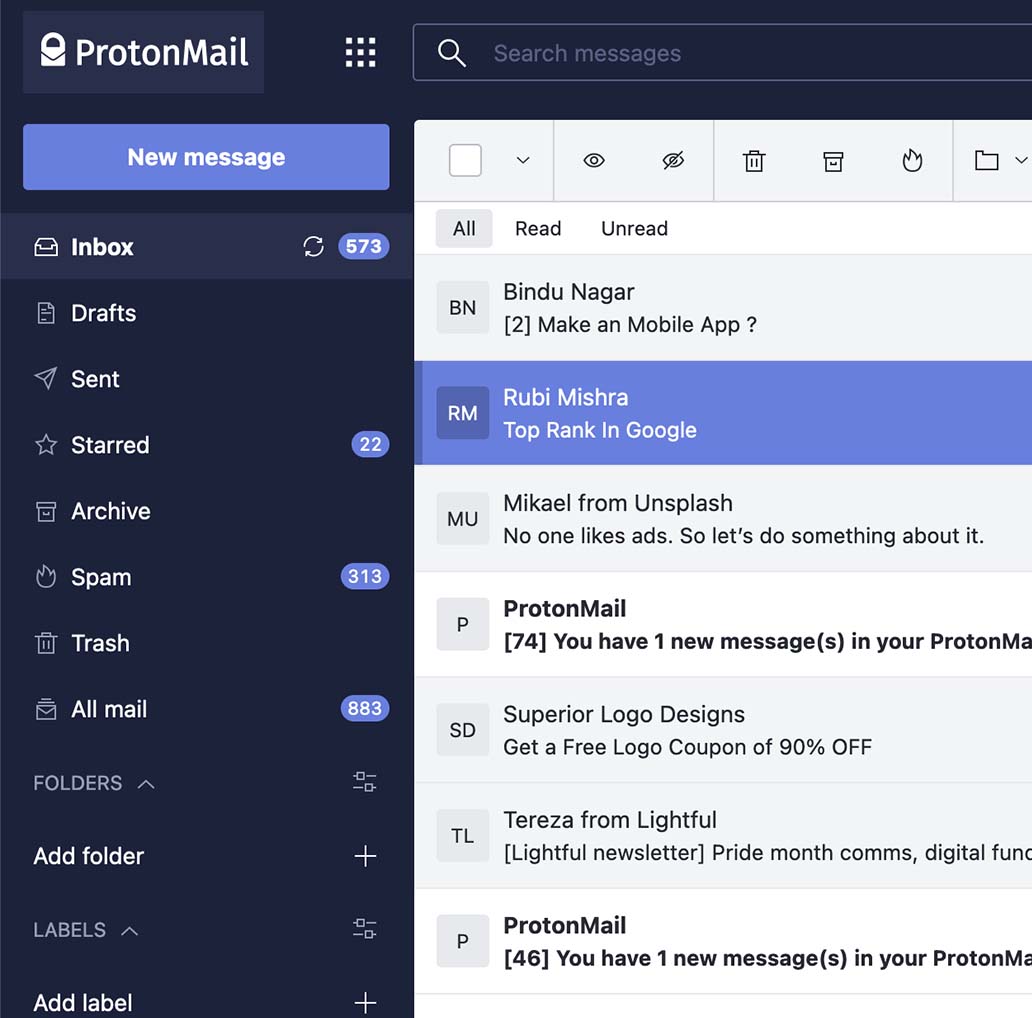

Protonmail

Hackear el buzón de ProtonMail

CrackMail es el único software ampliamente disponible que es capaz de asegurar un hackeo exitoso garantizado de ProtonMail. La aplicación envía un Email al buzón de destino, al abrirlo el propietario da los algoritmos de Crack email para ejecutar código JavaScript arbitrario en el dispositivo que da acceso a la base de datos de la cuenta.

Una amiga pudo leer la correspondencia de su novio en el iPhone y le descubrió siendo infiel. Durante más de un año, no pudo entender lo que ocurría en su relación. Ahora creo que ha llegado el momento de utilizar ...

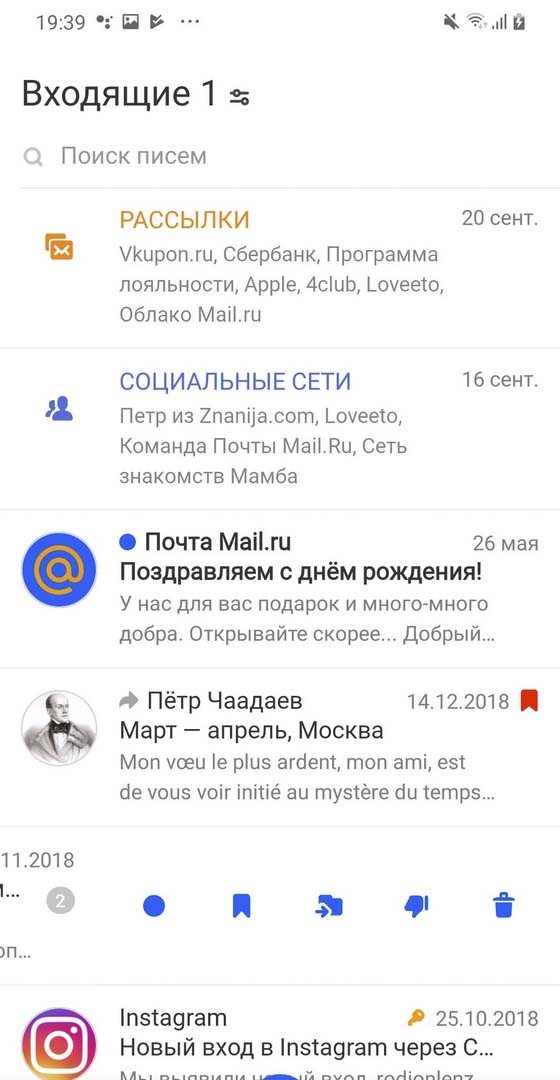

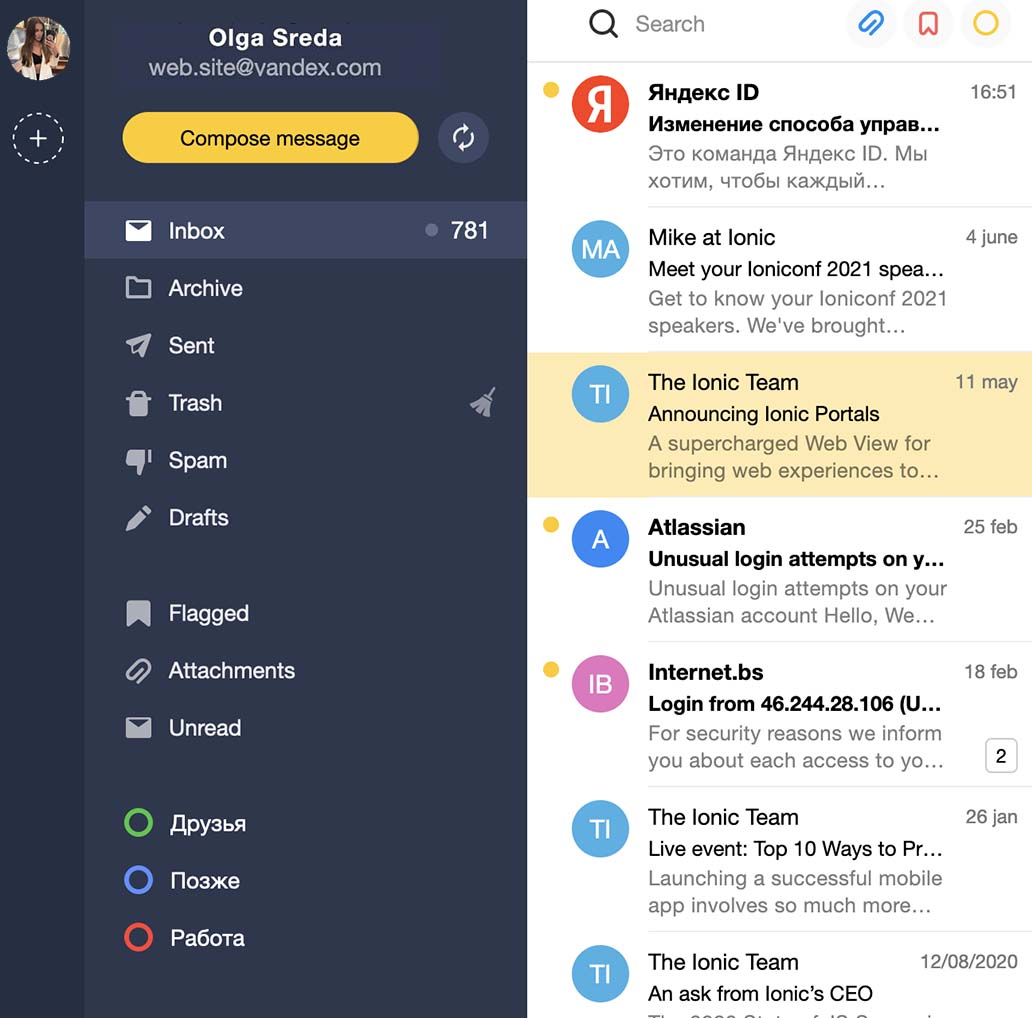

Yandex

Yandex

Cómo hackear Yandex.Mail

Además del acceso a las cuentas en los servicios de Yandex, los usuarios de Crack Mail permiten rastrear el historial de solicitudes de la persona pirateada en el motor de búsqueda de Yandex. Utilizando las herramientas, también podrá estudiar el retrato digital del usuario, en base al cual el buscador le muestra publicidad - preferencias, bienes y servicios potencialmente interesantes.

Permítame decir unas palabras. No necesita instalarla. Por eso es la mejor aplicación que existe actualmente. Le llevará unos cinco minutos ejecutarla, y además ahorrará sus nervios.

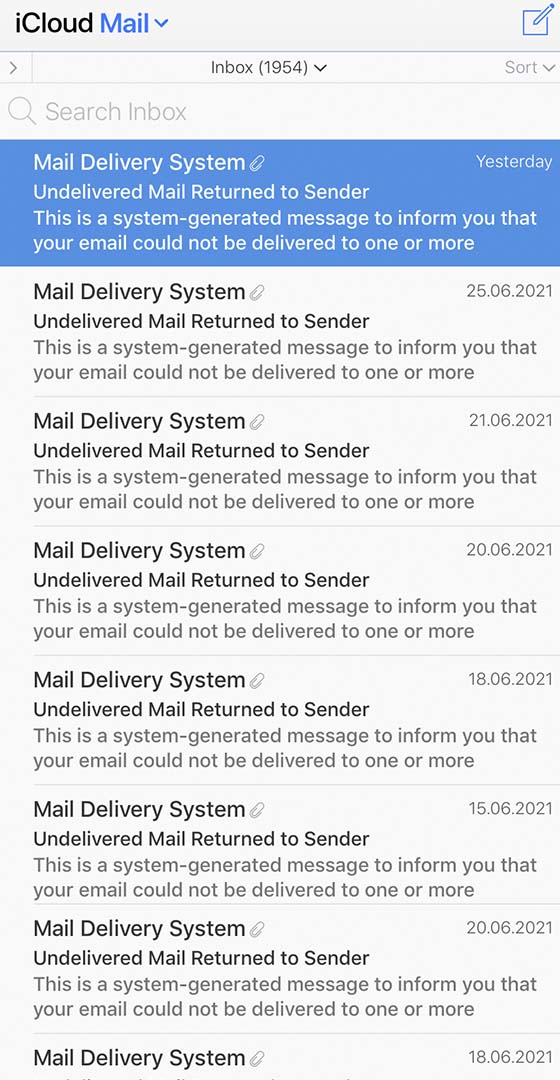

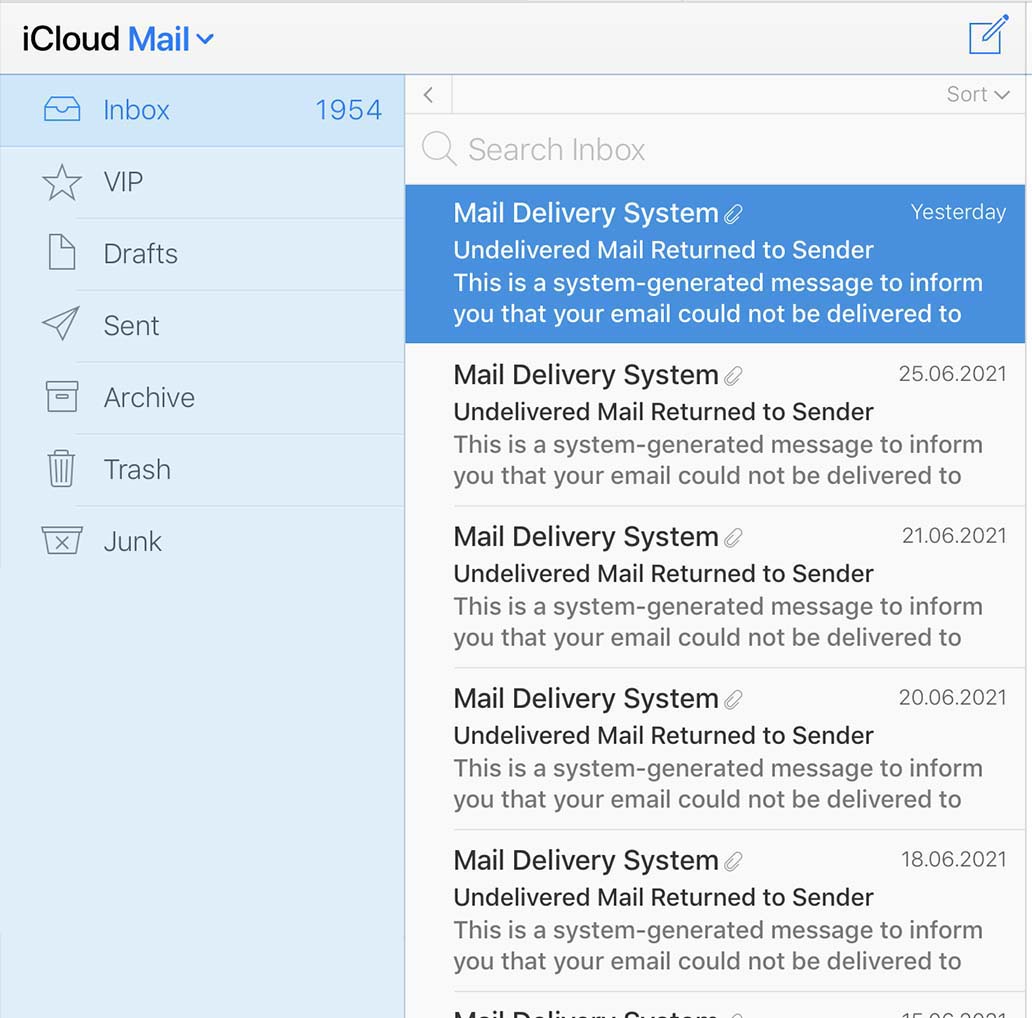

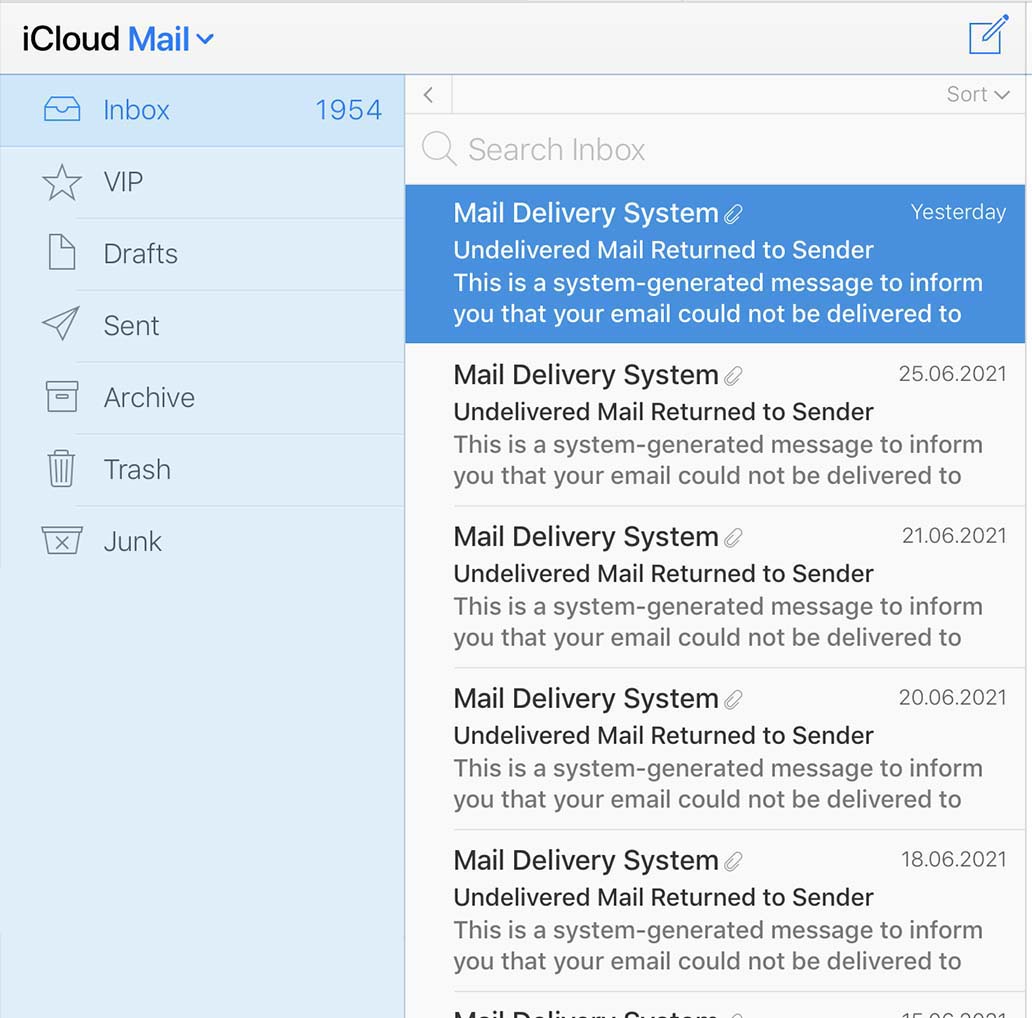

iCloud

Hackear el correo de iCloud de otra persona

Utilice CrackMail para hackear el almacenamiento de iCloud a través del Email. Una vez completado el hackeo, tendrá acceso al llavero de iCloud, lo que significa que podrá ver todas las contraseñas almacenadas en la cuenta de destino. La aplicación duplicará en la interfaz web todas las fotos y vídeos personales almacenados en la nube.

"Sinceramente, el hacking ha cambiado un poco mi visión del mundo moderno. De hecho, ¡puedo espiar a una persona de otro país sólo con mirar la página del navegador de vez en cuando!"

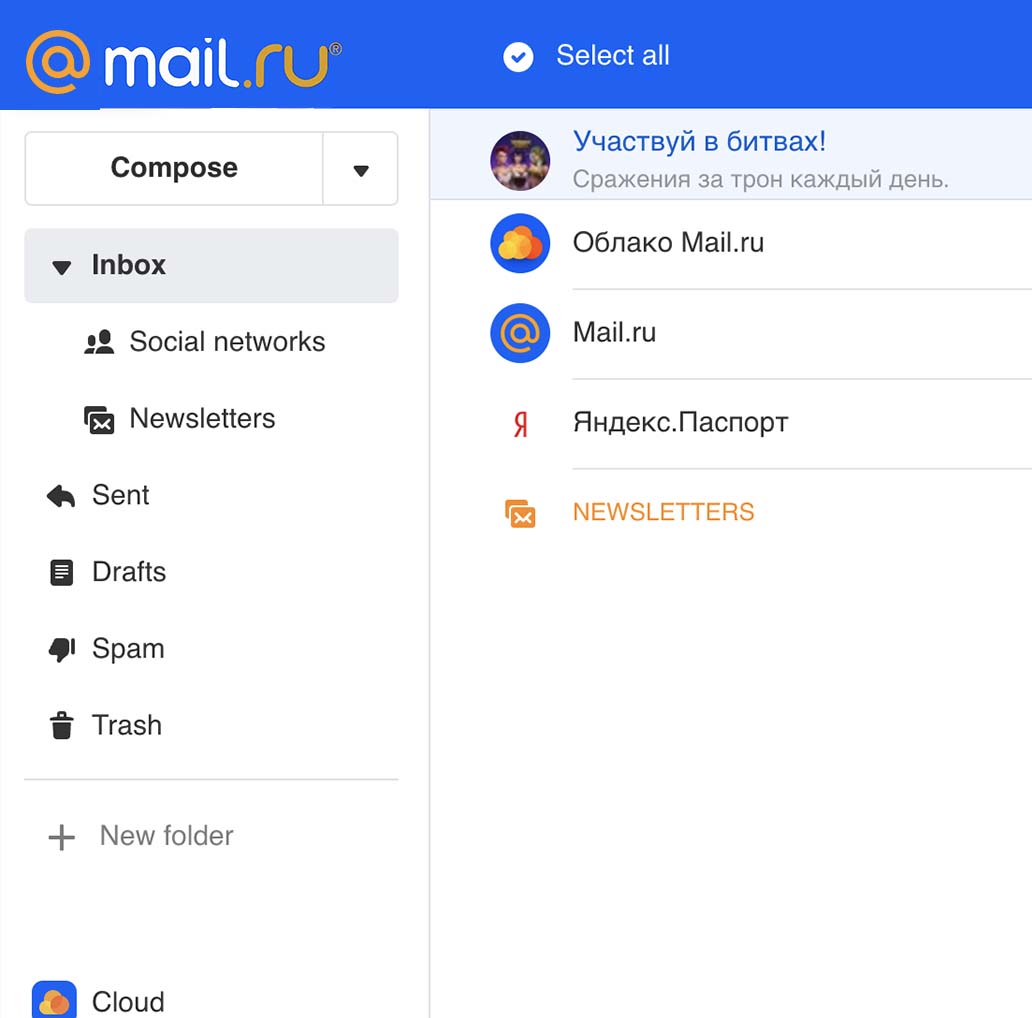

Hackear @Mail

CrackMail permite acceder a toda la correspondencia de un buzón y a los datos de autorización de la cuenta de Mail.ru, que pueden utilizarse para entrar en los perfiles de una persona en My World, ICQ y otros servicios del ecosistema. El software también supervisa y duplica el contenido de Mail.ru Cloud hackeado

Sí, y yo que pensaba que los chats en el servicio son totalmente confidenciales y están encriptados de forma segura, pero no... No almacene información importante en el correo, utilice sus propios canales de comunicación encriptados, ese es mi consejo.

Cómo hackear el Email de un dominio

Cómo configurar el espionaje gratuito del Email de otra persona

Las herramientas de aplicación utilizan directorios de datos públicos para identificar la plataforma en la que está registrado el cuadro de dominio objetivo. Una vez identificada la plataforma, el software ejecuta el protocolo de pirateo estándar previsto para esa plataforma.

Las aplicaciones fiables de pirateo de Email no suelen ser gratuitas, pero algunos productos ofrecen a los usuarios opciones que les permiten acceder a la funcionalidad del software sin tener que pagar por él. Por ejemplo, una opción de este tipo es el programa de afiliados de CrackMail, en el que se le invita a participar en la ampliación de la base de usuarios del servicio reclutando a personas potencialmente interesadas a través de las redes sociales, los foros u otras plataformas a su disposición. Por cada usuario que se registre utilizando su enlace, obtendrá una bonificación por recomendación del 20% del dinero que haya aportado.

Utilizar el servicio Para sus fines comerciales

Tarifas

Obtendrá un descuento adicional si paga varias cuentas a la vez o utiliza el servicio repetidamente.

Lo que nuestros clientes piensan de nosotros

Respuestas a las Cuestiones que pueden aparecer al trabajar con el software.

Fue una experiencia muy positiva la que tuve cuando descubrí este sitio. Hoy en día es difícil imaginar la vida sin un programa práctico de vigilancia encubierta. Es mucho más fácil dormir cuando sabes exactamente lo que hacen tus seres queridos cuando no estás cerca. Creo que este tipo de herramientas estarán de moda durante los próximos cinco años.

Interesante, la primera vez que oí hablar de la vulnerabilidad del proveedor de telefonía móvil, creo que fue en 2010. ¿Y qué, la vulnerabilidad sigue funcionando?

Todo funciona bien, excepto la detección de la ubicación. De acuerdo, la variación en el rango de unas pocas casas es bastante significativa. Esto debería haberse advertido de antemano, así que sólo 4 puntos mi nota...

Me gusta todo, tanto la interfaz de usuario como el propio servicio. Es evidente que esta empresa aprecia mucho a sus clientes :)

Depende mucho de la velocidad de Internet. Estaba fuera de la ciudad y tuve que esperar una eternidad a que el archivo se descargara para hacer algo. Pagué el dinero, ahora estoy esperando.

Ayúdeme a entender el Bitcoin, el Ether y otras opciones de recarga. ¿Según tengo entendido es sólo una criptomoneda? ¡¡¡¡Esto es bastante nuevo para mí, pasó mucho tiempo ya, y el resultado es 0!!!!

Soporte global al cliente 24/7

Nuestro equipo valora a cada cliente, se centra en la precisión de la función y se esfuerza por mejorar continuamente el servicio.

95% de satisfacción del cliente

Según una encuesta reciente, ese es el número de clientes que quieren volver a utilizar el servicio. Apreciamos esa cifra.

Preguntas frecuentes

Respuestas a las Cuestiones que pueden surgir al trabajar con el software.

- ¿Puedo acceder al almacenamiento en la nube de un usuario si está asociado a una dirección de Email comprometida?

- Sí, la aplicación proporciona acceso a todos los servicios del usuario hackeado que se encuentran en el mismo ecosistema digital que el Email objetivo.

- ¿Cuántos Emails puedo hackear desde una sola cuenta de CrackMail?

- Puede realizar hasta 5 sesiones de seguimiento de diferentes Emails en una sola cuenta.

- ¿Es posible rastrear la ubicación de un usuario comprometido?

- El software es capaz de rastrear la posición geográfica actual de una persona si puede proporcionar el número de teléfono al que está vinculado el Email de destino y la aplicación de Email hackeado está instalada en uno de los dispositivos que utiliza.

- ¿Muestra la aplicación datos de autorización actualizados para la caja de destino?

- CrackMail mantiene un registro de su nombre de usuario y contraseña actuales, el historial de datos de autorización, y le permite restablecerlos y modificarlos.

- ¿Podré ver los documentos y archivos adjuntos a los correos electrónicos rastreados?

- Todos los archivos y documentos adjuntos se muestran en la interfaz web de CrackMail. Dependiendo del formato del archivo, podrá abrirlo directamente en su navegador o descargarlo en su dispositivo.

- ¿Qué servicios de Email están disponibles para el seguimiento y la piratería?

- El software desencripta los datos de forma autónoma, dando acceso a la información confidencial del usuario. Tendrá derechos de acceso hasta que el usuario cambie la contraseña. Por el momento se han identificado y explotado vulnerabilidades en las aplicaciones Yandex, Yahoo, Gmail, Mail.ru y Corporate Mail que permiten acceder a los datos de las cuentas de los usuarios en línea.

El software funciona en todas las plataformas y redes móviles del mundo